SAFE&SECURE

"Не боги горшки обжигают"

воскресенье, 17 января 2021 г.

суббота, 26 декабря 2020 г.

Обзор международной и российской нормативной базы по кибербезопасности АСУ ТП АЭС

Денис И. Бабаев1, Владимир Н. Дурнев2, Виталий Г. Иваненко3, Олег И. Лобанок4, Александр А. Филаткин5.

1,2,4,5 Акционерное общество «Всероссийский научно-исследовательский институт по эксплуатации атомных электростанций»

Ферганская ул., 25к1, г. Москва, 109507, Россия

3Национальный исследовательский ядерный университет «МИФИ»

Каширское ш., 31, г. Москва, 115409, Россия

Аннотация. Статья посвящена обзору нормативной базы в области обеспечения кибербезопасности автоматизированных систем управления технологическими процессами (АСУ ТП) атомных электростанций (АЭС). В статье приведены документы Федеральной службы по техническому и экспортному контролю (ФСТЭК) России, международной электротехнической комиссии (МЭК) и Международного агентства по атомной энергии (МАГАТЭ), рассматривающие различные аспекты обеспечения кибербезопасности АСУ ТП АЭС.

Выявлено, что в российской нормативной базе отсутствует основополагающий документ, регламентирующий обеспечение кибербезопасности и учитывающий специфичные свойства АСУ ТП АЭС; для международной базы актуальны вопросы, связанные с разработкой базовых моделей угроз и методик оценки риска нарушения кибербезопасности в АСУ ТП АЭС.

Ключевые слова:

Нормативная база, кибербезопасность, АСУ ТП, защита информации, информационная безопасность.

Введение

«Тот, кто разрабатывает и обновляет нормативную базу, тот контролирует технологии».

Неизвестный автор.

В текущей геополитической обстановке современные цифровые АСУ ТП АЭС могут находиться под пристальным вниманием нарушителей (специальных служб иностранных государств, преступных группировок, хакеров и др.), целями которых могут быть как нанесение экономического, репутационного ущерба эксплуатирующей организации АЭС, так и экологического ущерба странам и регионам. Такие виды ущерба потенциально могут быть достигнуты посредством проведения компьютерных атак на АСУ ТП АЭС. Поэтому обеспечение кибербезопасности АСУ ТП АЭС играет одну из ключевых ролей в обеспечении комплексной безопасности стран и регионов. Первым административным эшелоном защиты от воздействия компьютерных атак на АСУ ТП АЭС является формирование и постоянное поддержание в актуальном состоянии соответствующей нормативной базы.

Важность формирования нормативной базы в области обеспечения кибербезопасности АСУ ТП АЭС подтверждается тем, что в настоящее время в России и на международной арене ведется активная работа в части разработки требований по обеспечению кибербезопасности АСУ ТП АЭС.

В России важную роль в формировании требований по обеспечению кибербезопасности как АСУ ТП, так и иных автоматизированных (информационных) систем играет ФСТЭК России - Федеральный орган исполнительной власти России, осуществляющий реализацию государственной политики, организацию межведомственной координации и взаимодействия, специальные и контрольные функции в области информационной безопасности.

На международной арене в области формирования требований по обеспечению кибербезопасности АСУ ТП АЭС передовую роль имеют такие организации как:

- МЭК — международная некоммерческая организация по стандартизации в области электрических, электронных и смежных технологий;

- МАГАТЭ — ведущая мировая межправительственная организация по научно-техническому сотрудничеству в ядерной сфере.

Среди публикаций, посвященных различным аспектам нормативной базы по кибербезопасности, от независимых авторов можно выделить [1-3]. В [1] приведен краткий обзор наиболее известных и значимых международных стандартов в области информационной безопасности. В [2] проведен обзор основных документов зарубежной, международной и российской нормативной базы по кибербезопасности ядерных объектов, сформулирована проблема разобщенности регуляторов при формировании соответствующих требований кибербезопасности как к ядерным объектам, так и к критическим инфраструктурам в целом. В [3] проведен обзор документов международной нормативной базы по кибербезопасности АСУ ТП АЭС и ядерных объектов, а также документов Украины, выделена проблема по отсутствию единой классификации АСУ ТП по требования кибербезопасности в нормативных документах различных стран.

В рамках настоящей статьи проведен обзор международной и российской нормативной базы по кибербезопасности АСУ ТП АЭС. В обзоре рассмотрены стандарты МЭК, документы МАГАТЭ, приказы ФСТЭК России и российские стандарты по защите информации в автоматизированных системах; приведена иерархия стандартов и взаимосвязь между документами ФСТЭК, МАГАТЭ и МЭК, сформулированы предложения по совершенствованию нормативной базы

В настоящей работе не рассматривались международные и российские нормативные документы по обеспечению безопасности критической информационной инфраструктуры, также не рассматривались документы США и других стран как в области кибербезопасности АСУ ТП и АЭС в целом, так и в области безопасности критических инфраструктур.

В настоящем обзоре термины «кибербезопасность» и «компьютерная безопасность» признаются равнозначными и рассматриваются как специфический аспект информационной безопасности..

1 Обзор международной и российской нормативной базы по кибербезопасности АСУ ТП АЭС

1.1 Стандарты МЭК

Стандарты МЭК можно классифицировать по следующим признакам [3]:

- уровню, определяемому местом стандарта в иерархии стандартов серий «Атомные электростанции. Системы контроля и управления, важные для безопасности» и «Атомные электростанции. Системы контроля и управления»;

- посвящен ли стандарт специально кибербезопасности или кибербезопасность является одним из предметов рассмотрения в стандарте;

- утвержден ли изданный стандарт или находится в процессе разработки.

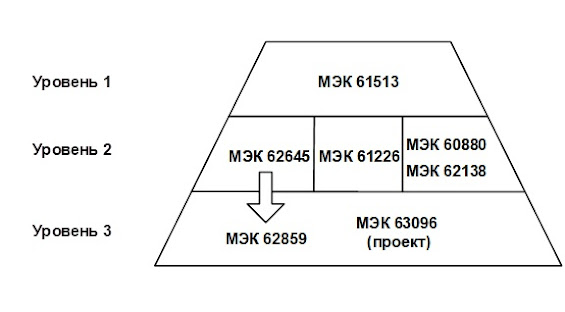

Иерархия стандартов МЭК [4-10], относящихся в различной степени к кибербезопасности АСУ ТП АЭС, приведена на рисунке 1.

Рисунок 1 – Иерархия стандартов МЭК, относящихся к кибербезопасности АСУ ТП АЭСКраткое описание стандартов МЭК [4-10] из представленной иерархии приведено ниже по тексту подраздела.

МЭК 61513:2011 Атомные электростанции. Системы контроля и управления, важные для безопасности. Общие требования.

Стандарт первого уровня структуры. Стандарт является основополагающим для АСУ ТП АЭС, кибербезопасность в стандарте является одним из аспектов рассмотрения. Стандарт содержит требования к физической безопасности (частью которой является кибербезопасность по стандарту) АЭС в целом и на уровне отдельных систем, в частности – к разработке общего плана обеспечения физической безопасности и к плану обеспечения физической безопасности системы. Содержит требования по разработке общего плана обеспечения кибербезопасности для АСУ ТП в целом, так и планов обеспечения кибербезопасности отдельных подсистем АСУ ТП.

Общий план стандарта определяет организационные и технические меры по защите архитектуры АСУ ТП АЭС от компьютерных атак, которые могут подвергать опасности функции, важные для безопасности:

- систематическое управление риском от несанкционированного доступа и модификации на всех фазах жизненного цикла;

- поддержание безопасности процедур интерфейса с административным и техническим персоналом, доступа, модификаций и технического облуживания, отчетности и аудита, обучения безопасности;

- физическая защита от несанкционированного доступа;

- запрет внешнего по отношению к АЭС доступа к подсистемам АСУ ТП, выполняющим функции категорий A, B [7], и ограничение такого доступа к подсистемам АСУ ТП, выполняющим функции категории С;

- документирование любого доступа к подсистемам АСУ ТП.

План для отдельных подсистем АСУ ТП должен предусматривать трансформацию мер из общего плана в технические требования к проекту и документации на подсистемы АСУ ТП.

IEC 61226:2011 Атомные электростанции. Системы контроля и управления, важные для безопасности. Классификация функций контроля и управления.

Стандарт второго уровня. Стандарт устанавливает метод классификации управляющих и информационных функций для атомных станций, а также классификации систем контроля и управления, оборудования, которые обеспечивают эти функции, в категории, обозначающей важность функции для безопасности. В соответствии с полученной классификацией затем определяют критерии проекта. Кибербезопасность как таковая не рассматривается в стандарте, однако метод классификации функций и систем по безопасности, рассматриваемый в стандарте, применяется и при классификации по кибербезопасности, так как важность функции для безопасности определяется путем оценки последствий ее отказа тогда, когда требуется ее выполнение, а также оценки последствий в случае ложного срабатывания.

IEC 60880:2010 Атомные электростанции. Системы контроля и управления, важные для безопасности. Программное обеспечение компьютерных систем, выполняющих функции категории А.

Стандарт второго уровня. Кибербезопасность — один из аспектов рассмотрения. Развивает требования к компьютерной безопасности, приведенные в IEC 61513, применительно к ПО подсистем АСУ ТП, выполняющих функции категории А[7]. Требования стандарта направлены на минимизацию уязвимостей ПО.

Стандарт содержит п.п. 5.7 и 12.2, непосредственно посвященные кибербезопасности. В п. 5.7 «Компьютерная безопасность программного обеспечения» рассматриваются:

- анализ кибербезопасности ПО; кибербезопасность при проектировании ПО (для оператора должна быть исключена возможность изменения хранящихся программ; в проектной документации определяются и описываются функции, критические для компьютерной безопасности; при верификации ПО подтверждается его кибербезопасность); доступ пользователей (с требованиями к их аутентификации);

- кибербезопасность при разработке ПО. В п. 12.2 «Кибербезопасность на месте эксплуатации» говорится о необходимости оценки потенциальных угроз кибербезопасности с учетом их изменений при модернизации ПО. Приводятся меры обеспечения кибербезопасности при вводе ПО в эксплуатацию и при модернизации.

МЭК 62138:2010 Атомные электростанции. Системы контроля и управления, важные для безопасности. Программное обеспечение компьютерных систем, выполняющих функции категорий В и С.

Стандарт второго уровня. Кибербезопасность — один из аспектов рассмотрения. Развивает требования к кибербезопасности, приведенные в IEC 61513 , применительно к программному обеспечению (ПО) подсистем АСУ ТП, выполняющих функции категорий В и С [7]. Содержит пункты, непосредственно посвященные кибербезопасности: п. 5.1.6 рассматривает кибербезопасность в числе общих требований к ПО подсистем АСУ ТП, выполняющих функции категории С, а п. 6.1.6 — в числе общих требований к ПО подсистем АСУ ТП, выполняющих функции категории В. В этих пунктах приведены требования к идентификации критических для кибербезопасности данных и функций; идентификации и аутентификации персонала; к контролю доступа к критическим для компьютерной безопасности данным и функциям; управлению критическими для кибербезопасности данными и функциями; прослеживаемости кибербезопасности в части действий персонала.

IEC 62645:2014 «Nuclear power plants - Instrumentation and control systems - Requirements for security programmes for computer-based systems»

Стандарт второго уровня. Кибербезопасность — основной объект рассмотрения: стандарт полностью посвящен вопросам кибербезопасности (причем всех подсистем АСУ ТП АЭС, а не только важных для безопасности), устанавливает требования к разработке и реализации программы кибербезопасности для АСУ ТП АЭС, определяет жизненный цикл и описывает основные меры обеспечения кибербезопасности АСУ ТП АЭС. Стандарт сфокусирован на определении требований к программе кибербезопасности и к процессу разработки АСУ ТП АЭС в задачах кибербезопасности и ориентирован на применение в течение всего жизненного цикла.

IEC 62859:2016 «Nuclear power plants - Instrumentation and control systems - Requirements for coordinating safety and cybersecurity»

Стандарт IEC 62859 стандарт третьего уровня, прямо подчиненный стандарту IEC 62645. Кибербезопасность — основной объект рассмотрения. Как и IEC 62645, распространяется на все подсистемы АСУ ТП АЭС, а не только на важные для безопасности.

Содержит принципы оптимизации учета требований к кибербезопасности при формировании архитектуры АСУ ТП АЭС (которая ранее была нацелена на соответствие требованиям ядерной безопасности), предотвращения конфликтов между обеспечением ядерной и кибербезопасности, оказания помощи в достижении согласованности между ядерной и кибербезопасностью.

Рассмотрена координация ядерной и кибербезопасности как на уровне общей архитектуры АСУ ТП, так и на уровне отдельных подсистем. Указана необходимость анализа полезности обеспечивающих ядерную безопасность мер по предотвращению отказов по общей причине, физического разделения, диверсности для кибербезопасности. Обращено внимание на то, что применение мер по кибербезопасности может усложнить АСУ ТП и ввести новые источники отказов. В стандарте отмечено, что реализация мер по обеспечению кибербезопасности не должна снижать характеристики АСУ ТП (надежность, быстродействие, эффективность и др.).

Предусмотрено, что меры по обеспечению кибербезопасности реализуются на всех этапах жизненного цикла АСУ ТП (этапах разработки требований, проектирования, валидации, внедрения, испытаний, эксплуатации, модификации).

Сформулировано требование к выделению зон компьютерной безопасности.

Приведены требования к техническим мероприятиям по обеспечению:

- кибербезопасности в части управления доступом для операторов на щитах управления;

- использования принципов криптографии для защиты важной информации;

- модификации программного обеспечения.

IEC 63096 (проект) «Nuclear power plants - Instrumentation, control and electrical power systems - Security controls»

Проект стандарта IEC 63096 третьего уровня. Кибербезопасность в стандарте основной вопрос рассмотрения.

Проект международного стандарта предоставляет каталог настоятельно рекомендуемых и дополнительных мер безопасности, классифицированных в соответствии с уровнями (степенями) безопасности, определенными в МЭК 62645.

Данные меры предназначены для подсистем АСУ ТП, включая связанные с ними виды деятельности (разработка АСУ ТП, ввод в эксплуатацию, эксплуатация и техническое обслуживание).

Проект стандарта устанавливает требования и указания по:

– выбору и применению защитных мер для подсистем АСУ ТП;

–выбору и применению компенсационных защитных мер в случае, если рекомендуемые защитные меры не могут быть реализованы (например, по техническим причинам);

– адаптации существующих защитных и компенсационных мер;

– обеспечению безопасности устаревших подсистем АСУ ТП.

Применение защитных мер, обеспечивающих кибербезопасность системы, на общем уровне архитектуры АСУ ТП в этом стандарте не рассматривается.

Также проект стандарта содержит рекомендации и требования по согласованию (координации) мер обеспечения кибербезопасности и ядерной безопасности.

1.2 Документы МАГАТЭ

МАГАТЭ рассматривает компьютерную безопасность как часть физической безопасности. Серия публикаций МАГАТЭ по физической ядерной безопасности (Nuclear Security Series) на сегодняшний день включает 25 документов, освещающих различные аспекты физической безопасности. Публикации МАГАТЭ из серии физической ядерной безопасности изданы в четырех категориях. На рисунке 2 приведена иерархия некоторых документов серии, относящихся к разным категориям. Большинство документов рассматривают обеспечение физической защиты ядерных установок в целом.

В документах МАГАТЭ обеспечение кибербезопасности автоматизированных системах определено термином «компьютерная безопасность».

Согласно документам МАГАТЭ компьютерная безопасность (computer security) – специфический аспект информационной безопасности, относящийся к компьютерным системам, сетям и цифровым системам. В соответствии с IAEA NSS 17 термины «компьютерная безопасность», «кибербезопасность» и «ИТ-безопасность» являются синонимами.

Рисунок 2 – Иерархия публикаций МАГАТЭ из серии физической ядерной безопасности

Краткое описание некоторых документов МАГАТЭ серии NSS [19-24] приведено ниже по тексту подраздела.

IAEA Nuclear Security Series No. 17 «Computer Security at Nuclear Facilities» («Компьютерная безопасность на ядерных установках»)

Основной документ МАГАТЭ, в котором описаны принципы обеспечения компьютерной безопасности ядерных установок в целом. Особое внимание акцентировано на важности описания предусмотренных мер компьютерной безопасности в общем плане обеспечения физической безопасности ядерных установок. Компьютерная безопасность АСУ ТП не является основным вопросом рассмотрения в документе.

Выделены три типа безопасности: безопасность персонала, физическая безопасность и компьютерная безопасность, особо выделена роль компьютерной безопасности.

Выделено определение политики компьютерной безопасности, определяющей цели, основные задачи, а также соответствующий план обеспечения компьютерной безопасности на ядерной установке. Подчеркнута важность внедрения стратегии глубокоэшелонированной защиты от компьютерных угроз.

Введены концепция и схема жизненного цикла управления безопасностью (новая концепция, требования, проект, внедрение, эксплуатация, обслуживание и дальнейшее усовершенствование / модернизация).

Показаны аспекты взаимодействия в обеспечении компьютерной безопасности, физической защиты и защиты персонала. Для того чтобы внедрить многоуровневый подход к безопасности, представлены структура возможных уровней безопасности (security level) и связи этих уровней с соответствующими мерами обеспечения безопасности, основные концепции безопасности и их взаимосвязь, в частности определены концепции контрмер, уязвимостей, рисков, ресурсов, угроз атакующих. Описаны основные подходы к оценке рисков, управлению рисками, выявлению и определению параметров уязвимостей.

Публикация основана на национальном опыте и практике, а также на публикациях в сферах компьютерной безопасности и физической ядерной безопасности. Руководящие материалы предназначены для рассмотрения государствами, компетентными органами и операторами.

К задачам компьютерной безопасности относится стабильность работы программ и работоспособность операционной системы компьютеров на ядерных объектах; обнаружение и устранение уязвимостей системы. В соответствии с положениями документа компьютерная безопасность должна быть ключевым компонентом общей безопасности объекта

В рамках деятельности МАГТЭ готовится замена документа на NSS 45 и NSS 47.

IAEA NSS 23-G-2015 Implementing Guide. Security of Nuclear Information

Документ затрагивает вопросы информационной безопасности в ядерной отрасли. Основной тематикой данного документа является защита информации, критически важной для обеспечения ядерной безопасности.

Рассматриваются аспекты идентификации, выявления, распространения, защиты конфиденциальной и критически важной ядерной информации, доступ к которой должен быть ограничен. В документе не рассматриваются вопросы обеспечения компьютерной безопасности АСУ ТП АЭС в отдельности.

IAEA NSS033-T Computer Security of Instrumentation and Control Systems at Nuclear Facilities (Компьютерная безопасность систем контроля и управления объектов использования атомной энергии. Техническое руководство)

Документ непосредстве6нно освещает вопросы компьютерной безопасности АСУ ТП АЭС, которые выполняют функции безопасности или вспомогательные функции на ядерных установках. В нем затрагиваются три темы:

- первая касается роли компьютерной безопасности в защите цифровых АСУ ТП, мер обеспечения компьютерной безопасности, классификации систем по уровням и зонам компьютерной безопасности;

- вторая — взаимосвязь между компьютерной и ядерной безопасностью. Приведены принципы оценки рисков с точки зрения компьютерной безопасности АСУ ТП, проанализировано взаимное влияние ядерной и компьютерной безопасности, рассмотрены аспекты выбора мер обеспечения компьютерной безопасности с учетом предъявляемых к АСУ ТП требований к ядерной безопасности;

- третья — обеспечение компьютерной безопасности на всех этапах жизненного цикла АСУ ТП, начиная с разработки требований к АСУ ТП и заканчивая ее эксплуатацией, техническим обслуживанием и модификацией. При этом даются рекомендации по разработке основных документов, таких как политика компьютерной безопасности и план обеспечения компьютерной безопасности. Рассматривается ряд сопутствующих вопросов, важных с точки зрения компьютерной безопасности АСУ ТП, например: обеспечение компьютерной безопасности или ее компонентов (технических средств и программного обеспечения) основными и сторонними поставщиками АСУ ТП; безопасность архитектуры АСУТП ядерной установки в целом; верификация программного обеспечения и валидация АСУ ТП с учетом требований к компьютерной безопасности; мониторинг компьютерной безопасности.

IAEA Nuclear Security Series No 10 «Development, Use and Maintenance of the Design Basis Threat»

Методические указания МАГАТЭ по моделированию угроз. Применяется для всей ядерной установки, а не только для АСУ ТП АЭС. Документ определяет подходы к описанию мотивации, намерений и возможностей потенциальных нарушителей в рамках разработки систем физической защиты. В документе представлен риск-ориентированный подход к оценке угроз кибербезопасности. Документ постулирует необходимость актуализации перечня проектных угроз. Документ не содержит перечень и описание конкретных угроз.

1.3 Законодательные и нормативные правовые акты России и национальные стандарты по защите информации

Нормативные правовые акты (НПА) ФСТЭК России устанавливают требования по защите информации в автоматизированных системах управления и информационных системах.

НПА ФСТЭК России определяют классификацию автоматизированных систем по различным критериям, предписывают использование тех или иных средств и принципов защиты информации исходя из степени конфиденциальности и важности информации. Часть документов используется в ходе оценки защищенности информационных систем от несанкционированного доступа, в том числе при локально-сетевом взаимодействии систем и при взаимодействии в сети Интернет.

Наибольшее значение имеют следующие НПА:

- Приказ ФСТЭК России от 31 августа 2010 г. № 489 [15] — устанавливает требования к защите информации, обрабатываемой в информационных системах общего пользования;

- Приказ ФСТЭК России от 11 февраля 2013 г. № 17 [16] — содержит требования об обработке и защите информации, не являющейся государственной тайной, в государственных информационных системах;

- Приказ ФСТЭК России от 18 февраля 2013 г. № 21 [17] — регламентирует защиту персональных данных при обработке их в информационных системах: устанавливает перечень мер безопасности и раскрывает их содержание;

- Приказ ФСТЭК России от 14 марта 2014 г. № 31 [18] — регламентирует работу по защите информации в автоматизированных системах, управляющими опасными производственными и технологическими процессами на важных и потенциально опасных объектах. Данный приказ относится, в том числе, к защите информации в АСУ ТП.

Структура НПА ФСТЭК России, приведена на рисунке 3.

Рисунок 3 –Иерархия НПА ФСТЭК России по защите информации в автоматизированных и информационных системах

Краткое описание некоторых НПА ФСТЭК России [19-24] и национальных стандартов, относящихся к защите информации в АСУ ТП, приведено ниже по тексту подраздела.

Приказ ФСТЭК от 14 марта 2014 г. № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды»

Приказ ФСТЭК №31 относится к документам ФСТЭК «верхнего уровня». Требования приказа ФСТЭК №31 распространяются на вновь создаваемые и модернизируемые автоматизируемые системы (включая АСУ ТП), вводимые в эксплуатацию после вступления в силу приказа №31, и не распространяются на АСУ ТП, обрабатывающие государственную тайну. Требования приказа распространяются на автоматизируемые системы критически важных или потенциально-опасных объектов.

Следующие методические документы ФСТЭК России могут применяться при защите АСУ ТП и/или разработке нормативных документов, применительно к конкретной АСУ ТП, в качестве дополнительного методического материала:

- «Базовая модель угроз безопасности информации в ключевых системах информационной инфраструктуры»;

- «Методика определения актуальных угроз безопасности информации в ключевых системах информационной инфраструктуры»;

- «Общие требования по обеспечению безопасности информации в ключевых системах информационной инфраструктуры»;

- «Рекомендации по обеспечению безопасности информации в ключевых системах информационной инфраструктуры».

Следует отметить, что указанные методические документы являются недействующими, однако их применение допускается до выхода новых соответствующих документов.

В соответствии с Приказом защита информации АСУ ТП является составной частью работ на всех стадиях жизненного цикла АСУ ТП путем принятия организационных и технических мер защиты информации. При этом меры защиты информации должны:

- обеспечивать, в первую очередь, доступность и целостность информации и при необходимости ее конфиденциальность;

- соотноситься с мерами по промышленной, физической, пожарной и другими мерами обеспечения безопасности автоматизированных систем управления;

- соотноситься с производственными и технологическими процессами.

Кроме того, отдельно подчеркивается, что используемые меры защиты не должны оказывать отрицательного влияния на штатный режим функционирования автоматизированных систем управления производственными и технологическими процессами.

На этапе формирования требований проводится классификация подсистем АСУ ТП и определение класса защищенности: К1 (самый высокий), К2 или К3.

Требования к системе защиты АСУ ТП определяются в зависимости от класса защищенности и актуальных угроз безопасности информации, включенных в модель угроз безопасности информации.

На этапе разработки системы защиты в рамках проектирования системы защиты информации осуществляется выбор СЗИ, прошедших оценку соответствия, и определяются необходимые меры защиты с учетом особенностей функционирования ПО и технических средств на каждом уровне АСУ ТП.

ГОСТ Р 51624-2000. Защита информации. Автоматизированные системы в защищенном исполнении. Общие положения.

Стандарт устанавливает общие требования по защите информации к автоматизированным системам в защищенном исполнении. Стандарт дополняют требования стандартов класса "Информационная технология. Комплекс стандартов на автоматизированные системы" в части требований по защите информации от ее утечки по техническим каналам, несанкционированного доступа и несанкционированных воздействий на информацию. Стандарт распространяется на деятельность по разработке, изготовлению, модернизации, совершенствованию и эксплуатации автоматизированных систем в защищенном исполнении.

ГОСТ Р 51583-2014 Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения.

Стандарт распространяется на создаваемые (модернизируемые) информационные автоматизированные системы, в отношении которых законодательством или заказчиком установлены требования по их защите, и устанавливает содержание и порядок выполнения работ на стадиях и этапах создания автоматизированных систем в защищенном исполнении, содержание и порядок выполнения работ по защите информации о создаваемой (модернизируемой) автоматизированной системе в защищенном исполнении. В качестве основных видов автоматизированных систем рассматриваются автоматизированные рабочие места и информационные системы.

ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем.

Стандарт входит в комплекс стандартов, устанавливающих классификацию уязвимостей, правила описания уязвимостей, содержание и порядок выполнения работ по выявлению и оценке уязвимостей информационных систем. Стандарт распространяется на деятельность по защите информации, связанную с выявлением и устранением уязвимостей информационных систем, при создании и эксплуатации информационных систем. В стандарте принята классификация уязвимостей информационных систем исходя из области происхождения уязвимостей, типов недостатков информационных систем и мест возникновения (проявления) уязвимостей информационных систем. Стандарт, в том числе, применяется при моделировании угроз.

ГОСТ Р 51275-2006 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

Стандарт устанавливает классификацию и перечень факторов, воздействующих на безопасность защищаемой информации, в целях обоснования угроз безопасности информации и требований по защите информации на объекте информатизации. Стандарт распространяется на объекты информатизации, создаваемые и эксплуатируемые в различных областях деятельности (обороны, экономики, науки и других областях). В стандарте приведена классификация факторов по различным критериям(субъективным, объективным, внутренним, внешним). Стандарт, в том числе, применяется при моделировании угроз.

ГОСТ Р 56939-2016 Защита информации. Разработка безопасного программного обеспечения. Общие требования.

Стандарт устанавливает общие требования к содержанию и порядку выполнения работ, связанных с созданием безопасного (защищенного) программного обеспечения и формированием (поддержанием) среды обеспечения оперативного устранения выявленных пользователями ошибок программного обеспечения и уязвимостей программы. Стандарт содержит перечень мер по разработке безопасного ПО на различных этапах создания ПО.

Методический документ. Меры защиты информации в государственных информационных системах. Утвержден ФСТЭК России 11 февраля 2014 г.

Методический документ детализирует организационные и технические меры защиты информации, принимаемые в государственных информационных системах, а также определяет содержание мер защиты информации и правила их реализации.

На момент подготовки настоящего отчета ожидается переработка указанного документа применительно к АСУ ТП различных областей деятельности.

1.4 Взаимосвязь между документами ФСТЭК, МАГАТЭ и МЭК

Рассмотренные документы ФСТЭК, МАГАТЭ и МЭК относятся к различным областям знаний[1], однако содержат (частично или полностью) требования к кибербезопасности, находящиеся на стыке этих областей знаний (см. рис. 4). Как показано на рисунке 5, документы ФСТЭК России в своем большинстве ориентированы на защиту информации в информационных системах, обрабатывающих ограниченную к распространению информацию, и не учитывают особенности[2] АСУ ТП. На рисунке 5 взаимосвязи в части различных аспектов обеспечения кибербезопасности АУ ТП АЭС выделены линями и цветными областями.

Из документов ФСТЭК России, ориентированных на защиту АСУ ТП, можно выделить Приказ ФСТЭК России от 14 марта 2014 г. № 31, содержащий верхнеуровневые требования к защите информации в АСУ ТП, при этом приказ не учитывает специфики АЭС, и обеспечения ядерной, радиационной безопасности, однако постулирует необходимость учета отраслевой специфики при создании систем защиты АСУ ТП. Такая специфика для АСУ ТП АЭС определяется в первую очередь свойствами самой АЭС и требованиями Федеральных норм и правил в области использования атомной энергии для российских АЭС.

Вопросы кибербезопасности нельзя рассматривать без учета общих требований к АСУ ТП АЭС и требований к обеспечению ядерной, радиационной безопасности - меры по обеспечению ядерной, радиационной безопасности и кибербезопасности преследуют общую цель защиты жизни и здоровья людей и охраны окружающей среды. Меры по обеспечению ядерной, радиационной безопасности и кибербезопасности должны разрабатываться и осуществляться комплексно, таким образом, чтобы меры по обеспечению кибербезопасности не осуществлялись в ущерб ядерной, радиационной безопасности.

Комплексный подход к проектированию АСУ ТП АЭС с учетом требований ядерной, радиационной безопасности и кибербезопасности представлен в документе МАГАТЭ SSG-39 «Проектирование систем контроля и управления для атомных электростанций». Руководство по безопасности SSG-39 содержит рекомендации по проектированию АСУ ТП АЭС, предназначенные для обеспечения соответствия требованиям, установленным в публикации Серии норм безопасности МАГАТЭ, SSR-2/1 «Безопасность атомных электростанций: проектирование» [22]. SSG-39 пересматривает и объединяет следующие публикации МАГАТЭ: NS-G-1.1 и NS-G-1.3.

SSG-39 содержит рекомендации к архитектуре подсистем АСУ ТП и АСУ ТП АЭС в целом в задачах обеспечения ядерной, радиационной безопасности и кибербезопасности. В рамках SSG-39 (рисунок 4) постулируется необходимость планирования кибербезопасности, внедрения и поддержания системы управления кибербезопасностью, реагирования на инциденты и периодической оценки уязвимостей в АСУ ТП АЭС.

Рисунок 4 – Взаимосвязи между документами ФСТЭК, МАГАТЭ и стандартами МЭК

2 Области для совершенствования нормативной базы по кибербезопасности АСУ ТП АЭС

В рамках настоящего Обзора выявлена неполнота соответствия требований международной и российской нормативной базы по обеспечению кибербезопасности применительно к АСУ ТП АЭС. Такое положение дел осложняет реализацию требований по обеспечению кибербезопасности АСУ ТП АЭС. Следует отметить, что в соответствии с требованиями ФСТЭК России, при обеспечении кибербезопасности АСУ ТП АЭС [15] необходимо учитывать требования Федеральных норм и правил в области использования атомной энергии, международных и российских профильных стандартов, норм безопасности МАГАТЭ, так как АСУ ТП АЭС создается в соответствии с указанными требованиями. Например, Федеральные нормы и правила в области использования атомной энергии, нормы безопасности МАГАТЭ и профильные стандарты МЭК устанавливают требования по реализации принципа многоуровневой глубокоэшелонированной защиты в архитектуре АСУ ТП АЭС и строгой независимости таких уровней, что в свою очередь накладывает дополнительные требования на реализацию мер защиты в составе АСУ ТП АЭС, а именно:

- внедряемые меры защиты в АСУ ТП АЭС не должны нарушать реализованные принципы глубокоэшелонированной защиты [10];

- в случае если средства защиты (программные и технические) реализуются в составе подсистем АСУ ТП АЭС, то такие средства должны разрабатываться и квалифицироваться на том же уровне, что и соответствующие подсистемы АСУ ТП АЭС [6].

Приведенные выше требования должны быть представлены в соответствующих документах, необходимость разработки которых постулируются регулятором ФСТЭК России. Соблюдение требований таких документов требует от разработчика систем защиты АСУ ТП АЭС глубокого понимания проектных основ АСУ ТП АЭС и требований ядерной, радиационной безопасности АЭС.

Для российской нормативной базы актуальна разработка основополагающего («вехнеуровневого») документа, в котором были бы отражены и согласованы требования Федеральных норм и правил в области использования атомной энергии, требования ФСТЭК России и некоторые лучшие положения руководств МАГАТЭ и стандартов МЭК по кибербезопасности АСУ ТП АЭС. Такой документ должен:

- устанавливать основные требования к управлению (менеджменту) процессом обеспечения кибербезопасности АСУ ТП АЭС;

- содержать цели и принципы (в том числе принципы дифференцированного подхода[3] и глубокоэшелонированной защиты) обеспечения кибербезопасности АСУ ТП АЭС согласованные с целями и принципами обеспечения ядерной, радиационной безопасности АЭС;

- постулировать риск-ориентированный подход к обеспечению кибербезопасности АСУ ТП АЭС;

- определять модель жизненного цикла кибербезопасности АСУ ТП АЭС, согласованную с жизненным циклом АСУ ТП АЭС;

- содержать перечень основных мероприятий, выполняемых на этапах жизненного цикла, с отсылками к документам более низкого уровня, в том числе к стандартам по защите информации.

- содержать основные требования к мерам защиты, согласованные с мерами ядерной радиационной безопасности.

- и др.

Кроме того, для российской нормативной базы значимым является актуализация методических документов по моделированию угроз и применению мер защиты. Актуализация таких документов запланирована ФСТЭК России. Сложным аспектом моделирования угроз является оценка потенциального ущерба от реализации угрозы по отношению к ядерной, радиационной безопасности.

Для международной нормативной базы актуальным является разработка:

- методик оценки риска нарушения кибербезопасности АСУ ТП АЭС (методик определения актуальных угроз),

- базовых моделей угроз АСУ ТП АЭС;

- методических документов по реализации мер защиты в составе АСУ ТП АЭС.

Для разработки методик оценки риска необходимо учитывать неопределенность, связанную с моделированием сценариев реализации компьютерных атак, а также учитывать системные вопросы, относящиеся к связанности подсистем и компонентов АСУ ТП АЭС в задачах оценки риска.

Сложность разработки базовых моделей угроз заключается в различных подходах к определению состава и категорий потенциальных нарушителей кибербезопасности применительно к АЭС различных стран, а также определение основных угроз.

Заключение

Нормативная база по кибербезопасности АСУ ТП АЭС может представлять собой риск-фактор для безопасности АЭС по причине возможного ее несоответствия достигнутому уровню развития технологий обеспечения кибербезопасности и уровню развития АСУ ТП АЭС. Кроме того, нормативная база является продуктом деятельности субъектов безопасности, то она может содержать неточности и неопределенности, что обуславливает необходимость систематической актуализации нормативной базы.

В рамках настоящей работы проведен обзор международной и отечественной нормативной базы по кибербезопасности АСУ ТП АЭС, рассмотрены:

- стандарты Международной электротехнической комиссии;

- документы МАГАТЭ;

- приказы ФСТЭК России и российские стандарты по защите информации в автоматизированных системах.

Приведена иерархия стандартов и взаимосвязь между документами ФСТЭК, МАГАТЭ и МЭК.

В результате проведенного обзора выявлена необходимость актуализации нормативной базы с учетом требований Федеральных норм и правил, требований профильных международных стандартов и норм безопасности МАГАТЭ.

Показаны общие проблемные аспекты, как в Российской, так и в международной базе в области обеспечения кибербезопасности АСУТП АЭС; сформулированы предложения по совершенствованию нормативной базы.

Список использованных источников

[1] Мария Романычева. Обзор международных стандартов в области ИБ //Сайт: https://safe-surf.ru/ [Электронный ресурс]. URL: https://safe-surf.ru/specialists/article/5259/644530/ (дата обращения: 27.10.2020)

[2] А. Лукацкий. Кибербезопасность ядерных объектов. //Сайт: http://programma.x-pdf.ru/ [Электронный ресурс]. URL: http://programma.x-pdf.ru/16bezopasnost/112361-1-vvedenie-govorya-bezopasnosti-yadernih-ustanovok-pervoe-chto-vspominaetsya-eto-yaponskaya-fukusima-sovetskiy-chernobil.php (дата обращения: 27.10.2020)

[3] А.Л. Клевцов, М.А. Ястребенецкий, С.А. Трубчанинов. Компьютерная безопасность информационных и управляющих систем АЭС: Нормативная база»

[4] МЭК 61513:2011 Системы контроля и управления, важные для безопасности. Общие требования.

[5] IEC 61226:2011 Системы контроля и управления, важные для безопасности. Классификация функций контроля и управления.

[6] IEC 60880:2010 Атомные электростанции. Системы контроля и управления, важные для безопасности. Программное обеспечение компьютерных систем, выполняющих функции категории А.

[7] МЭК 61226:2011 Атомные станции. Системы контроля и управления, важные для безопасности. Классификация функций контроля и управления.

[8] IEC 62645:2014 «Nuclear power plants - Instrumentation and control systems - Requirements for security programmes for computer-based systems».

[9] IEC 62859:2016 «Nuclear power plants - Instrumentation and control systems - Requirements for coordinating safety and cybersecurity».

[10] IEC 63096 (проект) «Nuclear power plants - Instrumentation, control and electrical power systems - Security controls».

[11] IAEA Nuclear Security Series No. 17 «Computer Security at Nuclear Facilities».

[12] IAEA NSS 23-G-2015 Implementing Guide. Security of Nuclear Information.

[13] IAEA NSS033-T Computer Security of Instrumentation and Control Systems at Nuclear Facilities.

[14] IAEA Nuclear Security Series No 10«Development, Use and Maintenance of the Design Basis Threat».

[15] Приказ ФСТЭК России от 31 августа 2010 г. N 489 «Об утверждении требований о защите информации, содержащейся в информационных системах общего пользования».

[16] Приказ ФСТЭК России от 11 февраля 2013 г. N 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

[17] Приказ ФСТЭК России от 18 февраля 2013 г. N 21 «об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

[18] Приказ ФСТЭК России от 14 марта 2014 г. N 31 «об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

[19] ГОСТ Р 51624-2000. Защита информации. Автоматизированные системы в защищенном исполнении. Общие положения.

[20] ГОСТ Р 51583-2014 Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения.

[21] ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем.

[22] ГОСТ Р 51275-2006 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

[23] ГОСТ Р 56939-2016 Защита информации. Разработка безопасного программного обеспечения. Общие требования.

[24] Методический документ. Меры защиты информации в государственных информационных системах. Утвержден ФСТЭК России 11 февраля 2014 г.

[25] IAEA Безопасность атомных электростанций: проектирование, Серия норм безопасности МАГАТЭ, № SSR-2/1 (Rev. 1), МАГАТЭ, Вена (2016).

[26] IAEA NSS 45 COMPUTER SECURITY FOR NUCLEAR SECURITY. DRAFT IMPLEMENTING GUIDE.

[27] IAEA NSS 47 COMPUTER SECURITY TECHNIQUES FOR NUCLEAR FACILITIES. DRAFT TECHNICAL GUIDANCE

[1] Защите информации в автоматизированных системах, компьютерной безопасности ядерных установок в целом, программное обеспечение автоматизированных систем и АСУ ТП, физической защите, кибербезопасность АСУ ТП АЭС.

[2] Особенности АСУ ТП формируются на основании свойств объекта управления, для которого создается соответствующая АСУ ТП.

[3] Принцип дифференцированного подхода заключается в классификации подсистем и компонентов АСУ ТП по влиянию (ущербу) на ядерную радиационную безопасность, а также в сегментации (зонировании) АСУ ТП АЭС в задачах обеспечения кибербезопасности АСУ ТП АЭС.

Избранное

-

Глоссарий МАГАТЭ по безопасности 2018 года - это новое издание Глоссария по безопасности МАГАТЭ, первоначально выпущенное в 2007 год...

-

Денис И. Бабаев 1 , Владимир Н. Дурнев 2 , Виталий Г. Иваненко 3 , Олег И. Лобанок 4 , Александр А. Филаткин 5 . 1,2,4,5 Акционерно...